こんなんもう検知されていないだけで日本国内でも被害出てるだろ

無差別スキャンしてヒープメモリ割るだけでサービス停止を伴わない攻撃なこと

がダボハゼの様でタチが悪く低劣

無差別スキャンしてヒープメモリ割るだけでサービス停止を伴わない攻撃なこと

がダボハゼの様でタチが悪く低劣

PYU224

@PYU224

·

約5時間前

興味深い技術ですね。

https://www.security-next.com/179366

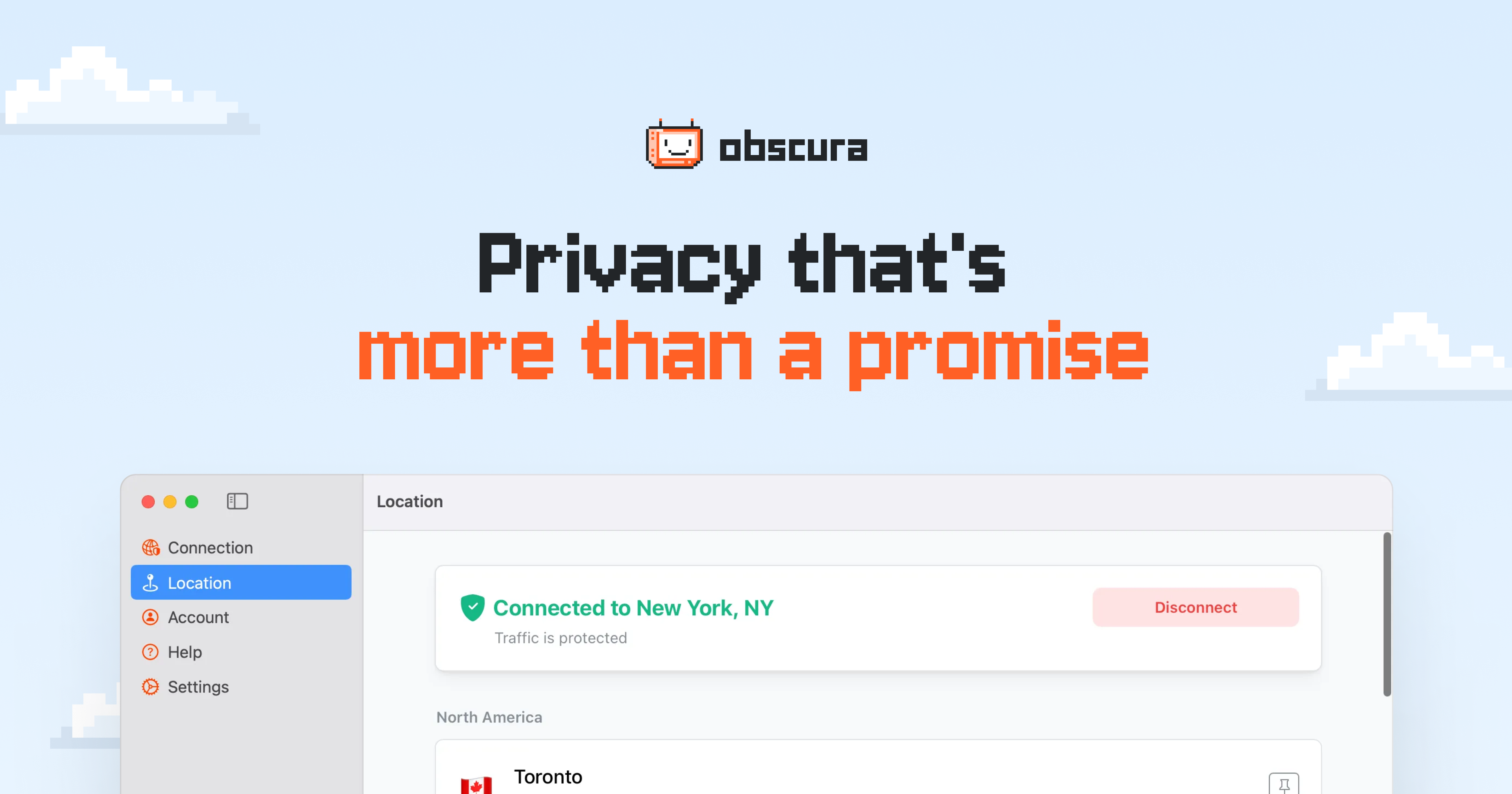

最近知ったんですがVPSの無料コントロールパネルの一つであるCyberPanelがノーログVPNを拡充したみたいです。

軽く使っていますがWireguardを利用するからどのデバイスからでも使いやすいです。

私も労力と資金に余裕があればこうしたVPNの鯖運用をやってみたいです。本やブログのネタにもなるでしょうし。

https://cyberpanel.net/cyberpanel-secure-vpn-service-privacy-freedom

軽く使っていますがWireguardを利用するからどのデバイスからでも使いやすいです。

私も労力と資金に余裕があればこうしたVPNの鯖運用をやってみたいです。本やブログのネタにもなるでしょうし。

https://cyberpanel.net/cyberpanel-secure-vpn-service-privacy-freedom

考えてみると確かにオープンソースの支持者やプライバシーを重視する方々は私を含めて変な人が多い印象があります。

脱Googleといった考えは必要だと思いますが、もう少しこだわりを捨てて現実的に事を進めて欲しいですし、互いに手を取り合って欲しいです。

一人でやるより皆でやった方が大きな事を為せるでしょうから。

脱Googleといった考えは必要だと思いますが、もう少しこだわりを捨てて現実的に事を進めて欲しいですし、互いに手を取り合って欲しいです。

一人でやるより皆でやった方が大きな事を為せるでしょうから。

試してる間に結構データ溜まったんだけど認証情報が混ざってるサーバーが全然ない

やっぱサービスが同居してないと無理か

やっぱサービスが同居してないと無理か

karansomware

@karansomware

·

1日前

次なに書こうか迷ってる

有名なエクスプロイトでカラッキングする方法がいいかなあ

未だにmongobleedの対策してないサーバー結構あるんだよね

日本語圏のissue、単純に👎するよりもレスバする人が多い気がする

あれなんなんだろうね?Linus気取りなのかASDなのか殺伐と開発してるのかわからんから仲良くやってほしい

あれなんなんだろうね?Linus気取りなのかASDなのか殺伐と開発してるのかわからんから仲良くやってほしい

当職は先天性吃音で、ガキの頃はコミュニケーション不可でしたを

知能はなんら普通なんだけどね

小学校の頃先生に特別支援学校を推薦されてマッマ病んでたナリ

当職を推薦したあの教師はさっさと教職の座を辞しくたばってくれ

知能はなんら普通なんだけどね

小学校の頃先生に特別支援学校を推薦されてマッマ病んでたナリ

当職を推薦したあの教師はさっさと教職の座を辞しくたばってくれ

PYU224

@PYU224

·

約14時間前

ここの方々って病気を抱えてる方が多いんですかね。

機会があれば一人一人話をお聞きしたい。

くそったれ

vim が使えないから サクラエディタを入れたが、 もともと使ってた色設定が使えなくなってたナリ

col 書き改めるのダルスギィ!!

唐澤貴洋殺す

vim が使えないから サクラエディタを入れたが、 もともと使ってた色設定が使えなくなってたナリ

col 書き改めるのダルスギィ!!

唐澤貴洋殺す

俺は障害を抱えている

アングラサイトは障碍者多そうなキモスゥる

でも池沼や重度精神障害とかは辿り着きにくいので居なさそう

アングラサイトは障碍者多そうなキモスゥる

でも池沼や重度精神障害とかは辿り着きにくいので居なさそう

PYU224

@PYU224

·

約14時間前

ここの方々って病気を抱えてる方が多いんですかね。

機会があれば一人一人話をお聞きしたい。

@yp3klknl への返信

お疲れ様です。

要望が多くて申し訳ないのですがnpmにもアップしてnpmからPeertubeで利用できるようにしていただけないでしょうか?

サンプルまでにこういう感じです。

https://www.npmjs.com/search?q=keywords:peertube

要望が多くて申し訳ないのですがnpmにもアップしてnpmからPeertubeで利用できるようにしていただけないでしょうか?

サンプルまでにこういう感じです。

https://www.npmjs.com/search?q=keywords:peertube

次はREADME.md書くか…

当職はガイジなので服用している薬やその日の気分等の事情により日によってできる事が全然違う

平日はコンサータを服用しているので休日よりもできる事が多い

今日は昨日よりはマシだが休日なのでクッソ怠いので無理っす

当職はガイジなので服用している薬やその日の気分等の事情により日によってできる事が全然違う

平日はコンサータを服用しているので休日よりもできる事が多い

今日は昨日よりはマシだが休日なのでクッソ怠いので無理っす